Beyond Identity

Description

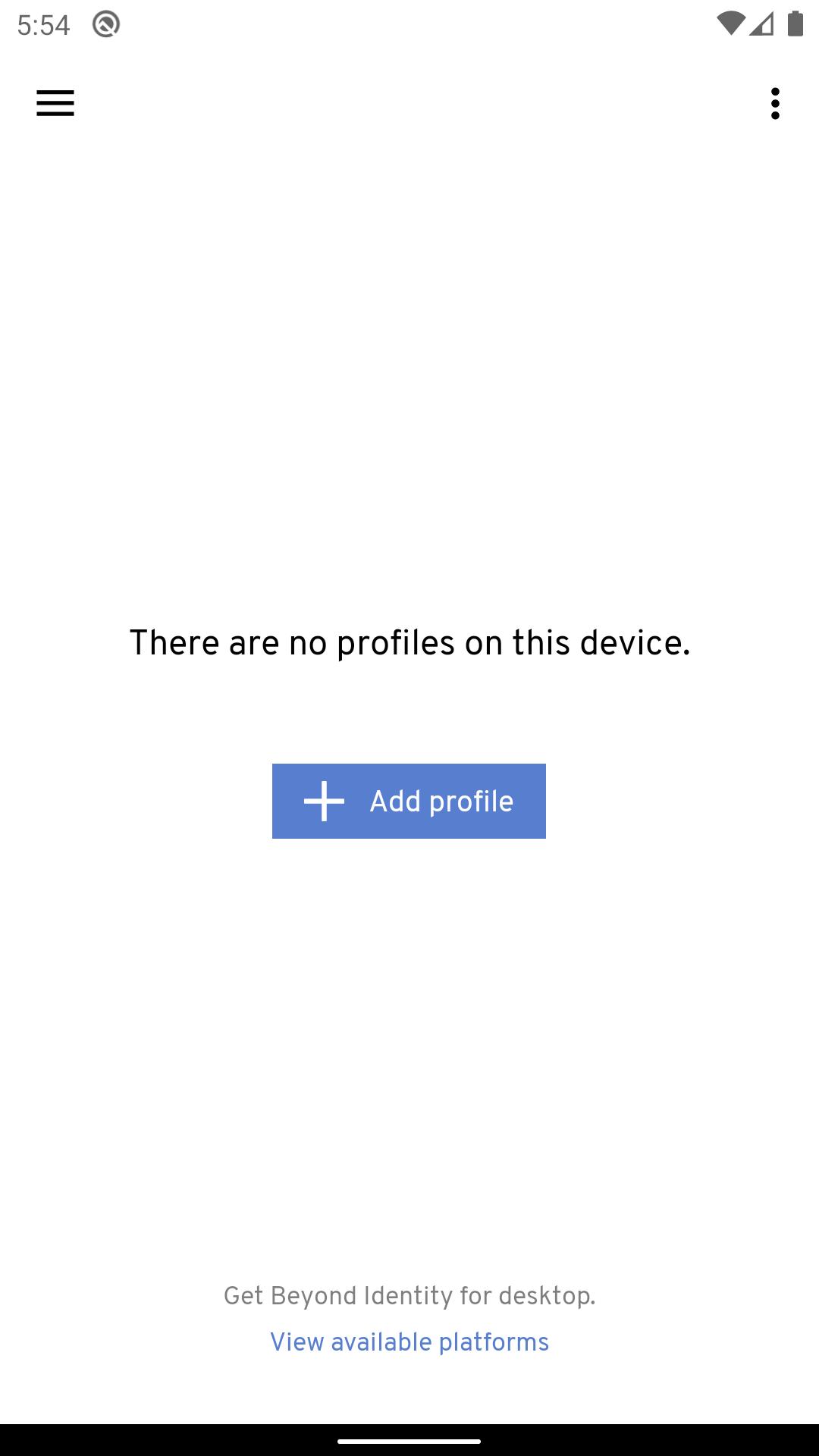

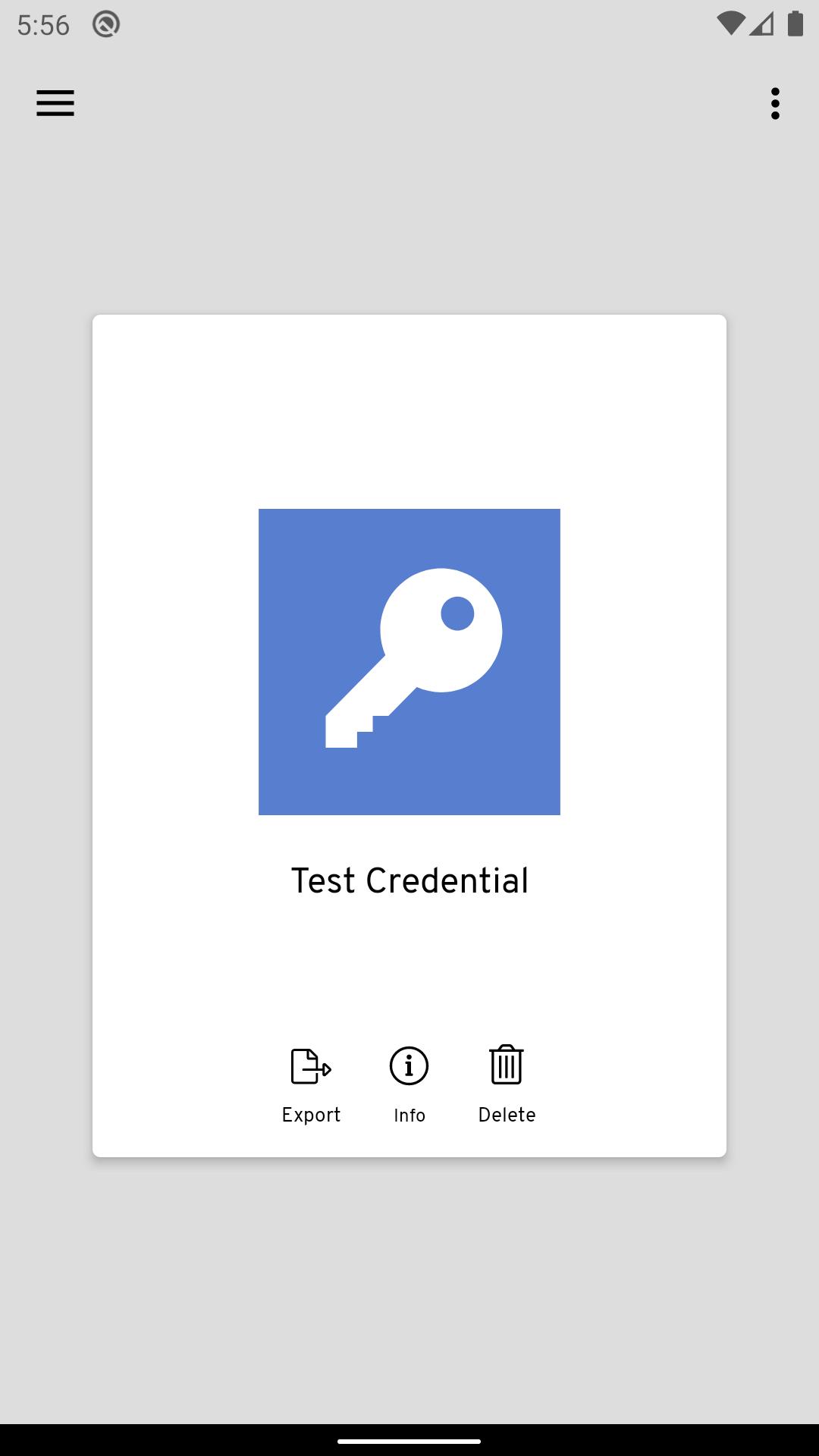

La mission de Beyond Identity est d'éliminer les mots de passe dans chaque application.

Notre mission est de donner les moyens à la prochaine génération d'entreprises numériques sécurisées. En éliminant les mots de passe et en créant une Chain of Trust™ fondamentalement sécurisée, nos clients sont en mesure d'augmenter la vitesse de leur activité, de mettre en œuvre de nouveaux modèles commerciaux et de réduire les coûts d'exploitation.

Cette application est destinée à une utilisation professionnelle au sein d'une entreprise. Si vous cherchez une solution pour un usage personnel, nous y travaillons ! Revenez ici pour plus d'informations.

L'utilisation de l'accessibilité par l'application est uniquement destinée à accéder aux données sur les domaines Beyond Identity lors de l'authentification et ne collecte aucune information personnelle ou sur l'appareil et n'envoie aucune information personnelle ou sur l'appareil.< /p>

Quoi de neuf dans la dernière version 2.98.2

Dernière mise à jour le 10 juin 2024

Corrections de bugs mineurs et améliorations. Installez ou mettez à jour vers la version la plus récente pour la consulter !

Au-delà de l'identité : un guide completIntroduction

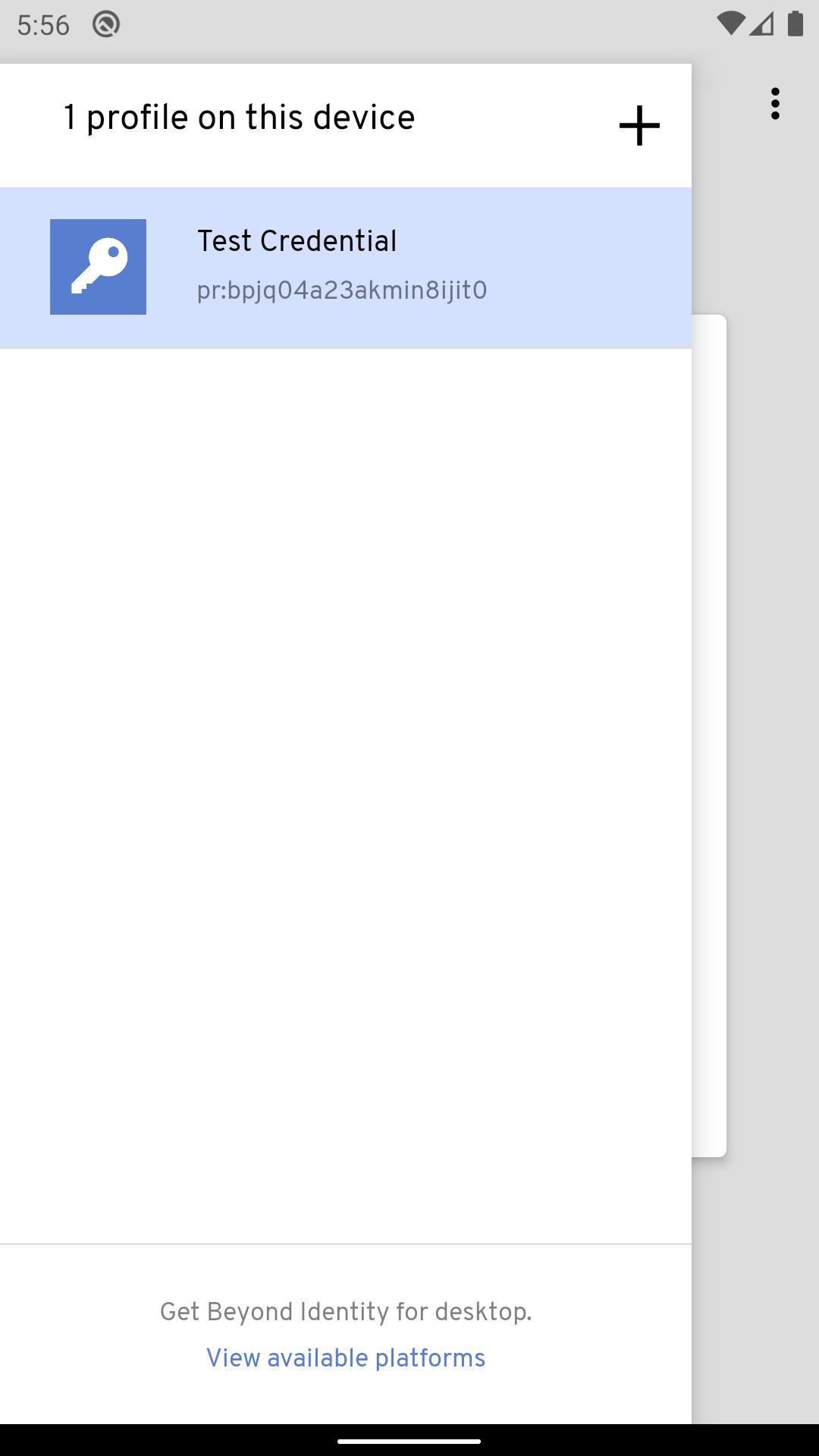

Beyond Identity est une solution de sécurité de pointe qui transcende les méthodes d'authentification traditionnelles en éliminant le recours aux mots de passe et autres informations d'identification statiques. Il offre une approche complète de la gestion des identités et des accès, offrant aux organisations une protection robuste contre les cybermenaces tout en améliorant le confort des utilisateurs.

Concepts de base

Au cœur de Beyond Identity se trouve le concept de contrôle d’accès basé sur les attributs (ABAC). Contrairement aux systèmes traditionnels qui accordent l'accès uniquement sur la base de l'identité, ABAC prend en compte une série d'attributs, tels que le type d'appareil, l'emplacement et le comportement de l'utilisateur, pour déterminer l'autorisation. Cette approche granulaire permet des décisions d'accès hautement contextuelles et dynamiques.

Authentification continue

Beyond Identity utilise des techniques d'authentification continue pour surveiller le comportement des utilisateurs et détecter les anomalies en temps réel. En analysant les modèles et en identifiant les écarts par rapport aux normes établies, il peut détecter les tentatives d'accès non autorisées et prévenir les violations avant qu'elles ne se produisent. Cette approche proactive offre une couche de sécurité supplémentaire au-delà des méthodes d'authentification traditionnelles.

Architecture de confiance zéro

Beyond Identity repose sur une architecture Zero Trust, qui suppose que personne ne doit être intrinsèquement digne de confiance au sein d'un réseau. Cette approche élimine le concept de réseau fiable et nécessite une vérification continue de tous les utilisateurs et appareils, quel que soit leur emplacement ou leur niveau de confiance perçu.

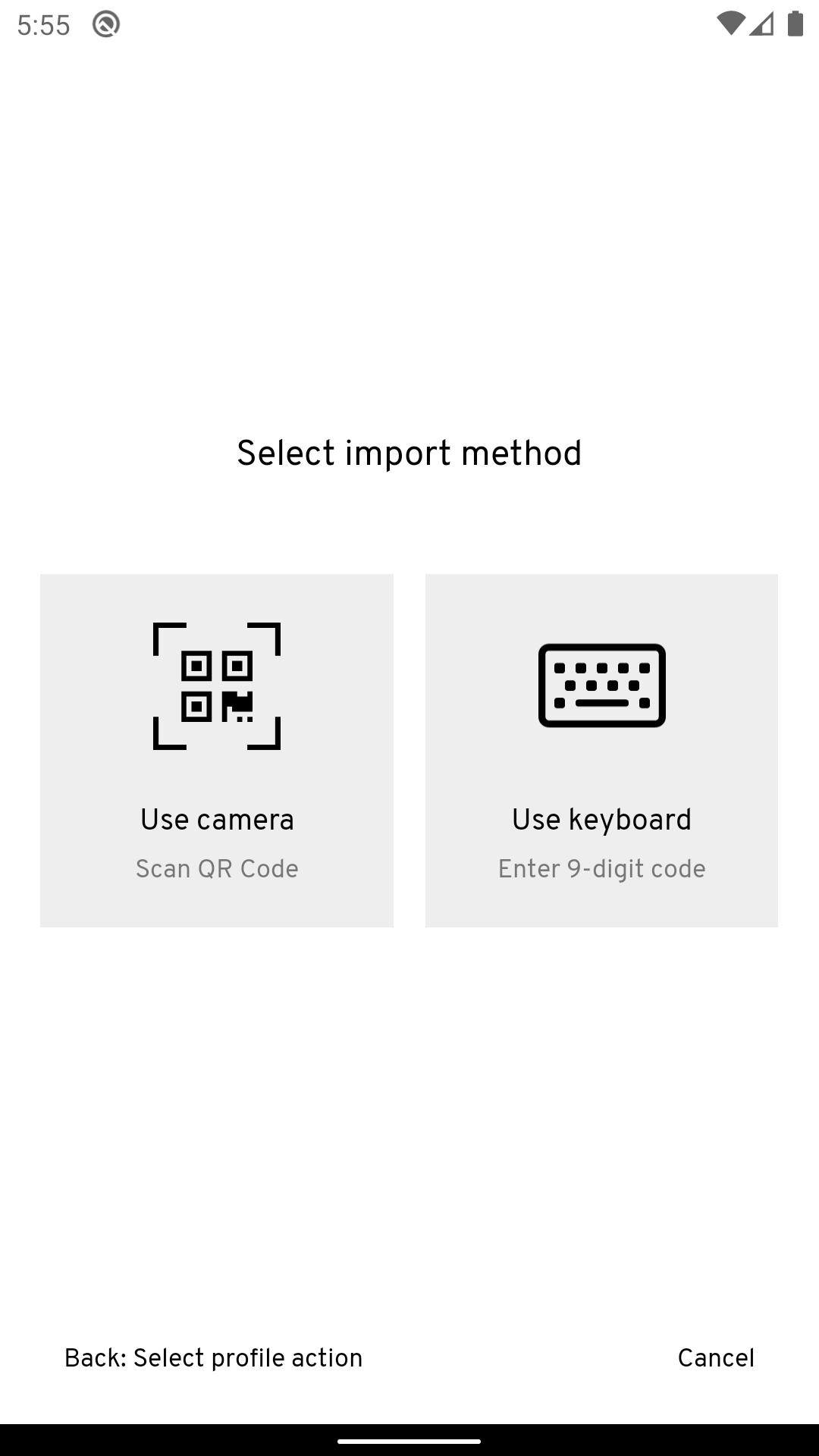

Authentification multifacteur (MFA)

Beyond Identity intègre l'authentification multifacteur (MFA) comme composant central de son cadre de sécurité. MFA exige que les utilisateurs fournissent plusieurs formes d'identification, telles qu'un mot de passe, un code à usage unique ou une analyse biométrique, pour accéder aux ressources. Cette couche de protection supplémentaire réduit considérablement le risque d’accès non autorisé.

Authentification unique (SSO)

Beyond Identity offre des fonctionnalités d'authentification unique (SSO) transparentes, permettant aux utilisateurs d'accéder à plusieurs applications et services avec un seul ensemble d'informations d'identification. Cela élimine le besoin pour les utilisateurs de mémoriser et de gérer plusieurs mots de passe, réduisant ainsi le risque de fatigue des informations d'identification et améliorant la sécurité globale.

Avantages

* Sécurité améliorée : les mécanismes avancés d'authentification et de contrôle d'accès de Beyond Identity offrent une protection robuste contre les cybermenaces et les accès non autorisés.

* Expérience utilisateur améliorée : en éliminant les mots de passe et en rationalisant l'authentification, Beyond Identity améliore le confort de l'utilisateur et réduit le temps consacré aux processus de connexion.

* Risque réduit : l'architecture Zero Trust et les techniques d'authentification continue réduisent considérablement le risque de violations de données et d'incidents de sécurité.

* Conformité : Beyond Identity s'aligne sur les réglementations et normes du secteur, telles que le RGPD et le NIST 800-53, garantissant la conformité et minimisant le risque de sanctions.

* Évolutivité : Beyond Identity est conçu pour évoluer sans effort, prenant en charge les grandes organisations ayant des exigences de sécurité complexes et un grand nombre d'utilisateurs.

Conclusion

Beyond Identity représente une approche transformatrice de la gestion des identités et des accès. En éliminant les mots de passe, en utilisant une authentification continue et en mettant en œuvre une architecture Zero Trust, il offre aux organisations un niveau de sécurité et de commodité d'utilisation sans précédent. Ses fonctionnalités et avantages complets en font une solution idéale pour les entreprises cherchant à améliorer leur sécurité et à protéger leurs données critiques.

Information

Version

2.98.2

Date de sortie

10 juin 2024

Taille du fichier

200,3 Mo

Catégorie

Productivité

Nécessite Android

Android 9.0+

Développeur

Chatte

Installations

10 000+

IDENTIFIANT

com.beyondidentity.endpoint.android

Disponible sur

Articles Liés

-

Partagez la stratégie de réalisation complète de "Sword Star"

Il y a beaucoup de réalisations dans "Sword Star". Certaines réalisations sont simples à faire, tandis que d'autres sont plus difficiles. Par exemple, le tueur silencieux vous oblige à tuer et à éliminer 50 ennemis. Notez que vous devez utiliser des backstabs et ne pas tuer 50 ennemis. Ensuite, il y a le Nieqia Hunter, qui doit utiliser les compétences bêta pour éliminer 100 ennemis. Comment faire toutes les réalisations de la préface de Jianxing Nombre de réalisations: 45 Temps de passage: environ 20 à 30 heures Temps de réussite complet: environ 50 à 60 heures (il peut prendre du temps pour voir la compétence personnelle, mais c'est juste pour référence) l'ordre minimum requis pour une réussite complète: le second ordre est toujours en train de passer à la réussite)1 LECTURE

25 juin 2025

-

Emplacement recommandé pour construire une maison en "écume"

Il est très important de choisir un bon emplacement géographique pour construire une maison en "écume", mais certains joueurs ne savent pas où le construire. L'emplacement du lac C3 Meihua est très bon après la mise à jour, entouré de la plaine d'eau, invincible au centre de l'île, et il y a des trous sous cette pierre pour mettre des fournitures. Où est le meilleur endroit pour construire une maison pour les scumbags? 1. Après que le lac C3 Meihua est mis à jour, cet endroit est invincible! Entouré par la plaine d'eau, il est invincible au centre de l'île! ! ! De plus, il y a des trous sous cette pierre qui peuvent mettre des fournitures et bloquer des piliers. Un côté est plus proche du rivage, afin que le sol puisse être placé pour construire un pont, afin que la voiture puisse conduire, ou elle peut être transportée par l'eau. Sortir du pont1 LECTURE

25 juin 2025

-

Partage de "écume"

Dans "Scum", l'entraînement physique peut améliorer les attributs du personnage. Cependant, de nombreux joueurs ne savent pas comment pratiquer l'entraînement physique. Tout d'abord, ils peuvent utiliser la danse DLC après avoir porté des poids. La méthode spécifique consiste à remplir le poids maximal des vêtements du corps (et à tremper dans l'eau), puis à trouver une "inclinaison" et "s'accroupir" et cliquer pour danser. Comment pratiquer la version SCUM 1.0 de SCUM a ajouté le mécanisme des évanouissements si vous êtes trop actif. Par conséquent, l'ancienne version de la méthode de formation des petits paniers n'est plus applicable à la version 1.0 de l'entraînement corporel. Vous pouvez utiliser DLC Dance après avoir porté des poids. La méthode spécifique consiste à remplir le poids maximum des vêtements sur votre corps d'abord (tremper un peu d'eau), puis trouver un "1 LECTURE

25 juin 2025

-

Partagez toutes les réalisations de "Eldon Far Ring: The King of the Night"

Il est un peu difficile de réaliser une réalisation complète dans "Ring of Law d'Eldon: le roi de la nuit", et connaître les précautions peut réduire la difficulté. Tout d'abord, faites de votre mieux pour terminer le raid. C'est difficile à venir. Parmi eux, le roi Evil Presem est relativement simple, il suffit de le tuer. L'anneau d'Elden de l'anneau de la nuit du roi du monde devrait faire attention à ce que toutes les réalisations devraient être réalisées. Lorsque vous rencontrez une attaque surprise, faites de votre mieux pour le terminer. C'est difficile à venir. Parmi eux, le roi Evil Presem est relativement simple, il suffit de le tuer. Les papillons au clair de lune doivent suivre la direction de l'essaim des insectes, et leurs positions semblent changer. Bref, veuillez les poursuivre jusqu'à ce qu'ils trouvent la position du boss.1 LECTURE

25 juin 2025

Tu pourrais aussi aimer

Applications de haute qualité

-

SHAREit Lite - Partage de fichiers rapide

SHAREit Lite - Partage de fichiers rapide

4.3

Productivité

apk

4.3

OBTENIR -

Hermit — Navigateur d'applications Lite

Hermit — Navigateur d'applications Lite

4.4

Productivité

apk

4.4

OBTENIR -

Microsoft Outlook

Microsoft Outlook

4.4

Productivité

apk

4.4

OBTENIR -

Sécurité mobile et antivirus

Sécurité mobile et antivirus

4.5

Productivité

apk

4.5

OBTENIR -

Vitran Gaz HP

Vitran Gaz HP

4.1

Productivité

apk

4.1

OBTENIR -

Bureau des étoiles

Bureau des étoiles

Productivité

XAPK

OBTENIR

Même développeur

-

PHG-PMG

PHG-PMG

0

Productivité

APK

0

OBTENIR -

MUV HRT (tous)

MUV HRT (tous)

0

Productivité

APK

0

OBTENIR -

Yoodoo

Yoodoo

Productivité

XAPK

OBTENIR -

Opérations Maxxton

Opérations Maxxton

0

Productivité

APK

0

OBTENIR -

Mon Robi - Offres, utilisation, plus

Mon Robi - Offres, utilisation, plus

5

Productivité

APK

5

OBTENIR -

Coût électrique

Coût électrique

4.5

Productivité

APK

4.5

OBTENIR