Beyond Identity

Descripción

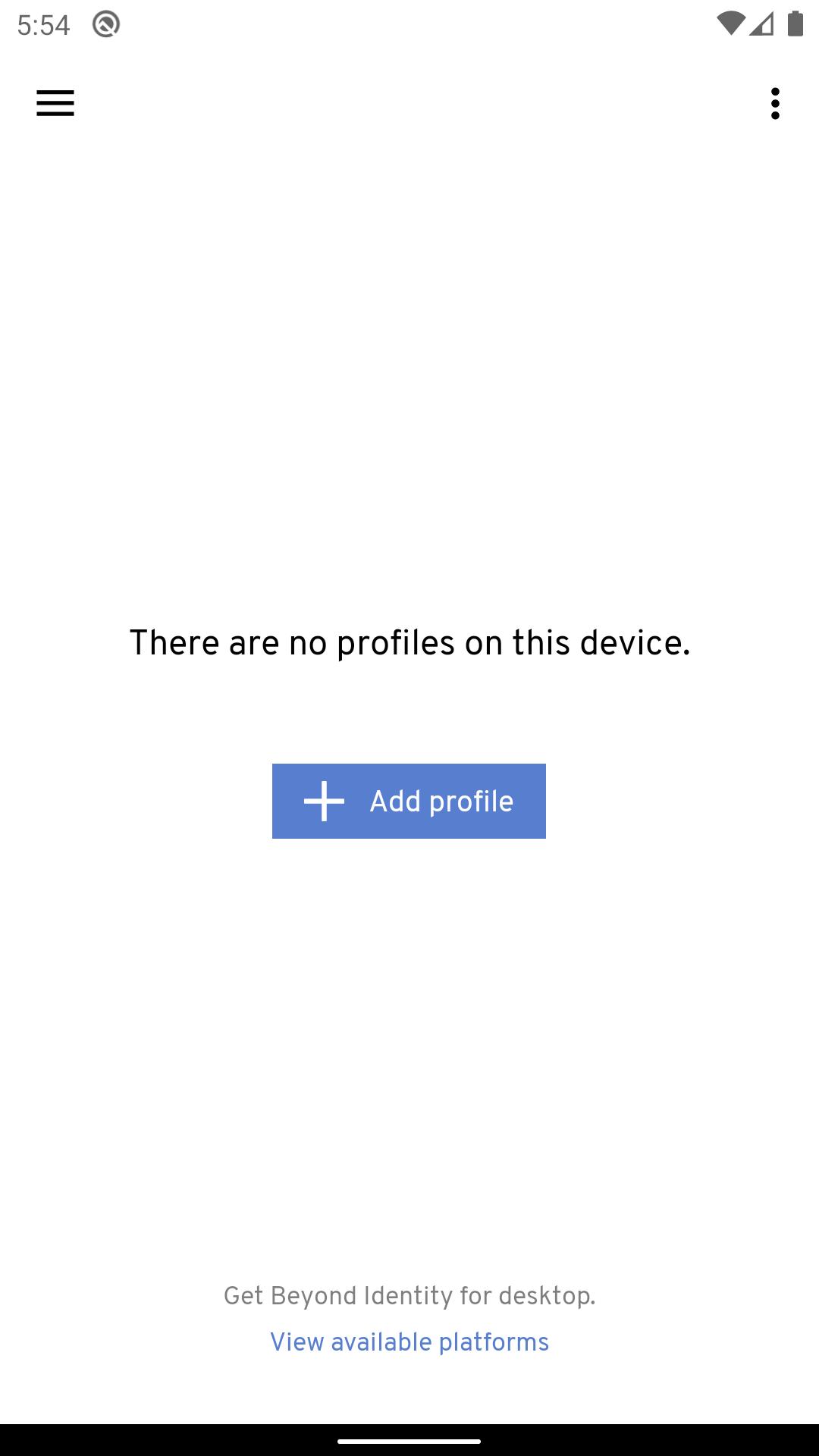

La misión de Beyond Identity es eliminar las contraseñas en todas las aplicaciones.

Nuestra misión es potenciar la próxima generación de negocios digitales seguros. Al eliminar contraseñas y crear una Chain of Trust™ fundamentalmente segura, nuestros clientes pueden aumentar la velocidad del negocio, implementar nuevos modelos de negocio y reducir los costos operativos.

Esta aplicación está diseñada para uso comercial en toda la empresa. Si buscas una solución para uso personal, ¡estamos trabajando en ello! Vuelva a consultar aquí para obtener más información.

El uso de accesibilidad por parte de la aplicación es solo para acceder a datos en los dominios de Beyond Identity durante la autenticación y no recopila ninguna información personal o del dispositivo y no envía ninguna información personal o del dispositivo.< /p>

Novedades de la última versión 2.98.2

Última actualización el 10 de junio de 2024

Mejoras y correcciones de errores menores. ¡Instale o actualice a la versión más reciente para comprobarlo!

Más allá de la identidad: una guía completaIntroducción

Beyond Identity es una solución de seguridad de vanguardia que trasciende los métodos de autenticación tradicionales al eliminar la dependencia de contraseñas y otras credenciales estáticas. Ofrece un enfoque integral para la gestión de identidades y acceso, brindando a las organizaciones una protección sólida contra las amenazas cibernéticas y al mismo tiempo mejora la comodidad del usuario.

Conceptos básicos

En el corazón de Beyond Identity se encuentra el concepto de control de acceso basado en atributos (ABAC). A diferencia de los sistemas tradicionales que otorgan acceso basándose únicamente en la identidad, ABAC considera una variedad de atributos, como el tipo de dispositivo, la ubicación y el comportamiento del usuario, para determinar la autorización. Este enfoque granular permite decisiones de acceso altamente contextuales y dinámicas.

Autenticación continua

Beyond Identity emplea técnicas de autenticación continua para monitorear el comportamiento del usuario y detectar anomalías en tiempo real. Al analizar patrones e identificar desviaciones de las normas establecidas, puede detectar intentos de acceso no autorizados y prevenir infracciones antes de que ocurran. Este enfoque proactivo proporciona una capa adicional de seguridad más allá de los métodos de autenticación tradicionales.

Arquitectura de confianza cero

Beyond Identity se basa en una arquitectura de confianza cero, que supone que no se debe confiar inherentemente en nadie dentro de una red. Este enfoque elimina el concepto de red confiable y requiere una verificación continua de todos los usuarios y dispositivos, independientemente de su ubicación o nivel percibido de confianza.

Autenticación multifactor (MFA)

Beyond Identity integra la autenticación multifactor (MFA) como un componente central de su marco de seguridad. MFA requiere que los usuarios proporcionen múltiples formas de identificación, como una contraseña, un código de un solo uso o un escaneo biométrico, para obtener acceso a los recursos. Esta capa adicional de protección reduce significativamente el riesgo de acceso no autorizado.

Inicio de sesión único (SSO)

Beyond Identity proporciona capacidades de inicio de sesión único (SSO) sin interrupciones, lo que permite a los usuarios acceder a múltiples aplicaciones y servicios con un único conjunto de credenciales. Esto elimina la necesidad de que los usuarios recuerden y administren múltiples contraseñas, lo que reduce el riesgo de fatiga de credenciales y mejora la seguridad general.

Beneficios

* Seguridad mejorada: los mecanismos avanzados de autenticación y control de acceso de Beyond Identity brindan una protección sólida contra amenazas cibernéticas y acceso no autorizado.

* Experiencia de usuario mejorada: al eliminar las contraseñas y optimizar la autenticación, Beyond Identity mejora la comodidad del usuario y reduce el tiempo dedicado a los procesos de inicio de sesión.

* Riesgo reducido: la arquitectura de confianza cero y las técnicas de autenticación continua reducen significativamente el riesgo de violaciones de datos e incidentes de seguridad.

* Cumplimiento: Beyond Identity se alinea con las regulaciones y estándares de la industria, como GDPR y NIST 800-53, lo que garantiza el cumplimiento y minimiza el riesgo de sanciones.

* Escalabilidad: Beyond Identity está diseñado para escalar sin esfuerzo, brindando soporte a grandes organizaciones con requisitos de seguridad complejos y una gran cantidad de usuarios.

Conclusión

Beyond Identity representa un enfoque transformador para la gestión de identidades y accesos. Al eliminar contraseñas, emplear autenticación continua e implementar una arquitectura de confianza cero, proporciona a las organizaciones un nivel incomparable de seguridad y comodidad para el usuario. Sus características y beneficios integrales la convierten en una solución ideal para las empresas que buscan mejorar su postura de seguridad y proteger sus datos críticos.

Información

Versión

2.98.2

Fecha de lanzamiento

10 de junio de 2024

Tamaño del archivo

200,3MB

Categoría

Productividad

Requiere Android

Android 9.0+

Desarrollador

Coño

Instalaciones

10K+

IDENTIFICACIÓN

com.beyondidentity.endpoint.android

Disponible en

Artículos relacionados

-

¿Puede Growlithe ser brillante en Pokémon Go?

Growlithe, el cachorro y el explorador Pokémon de Kanto, se pueden encontrar en la naturaleza en Pokémon Go. ¡Sí, Growlithe puede ser brillante en Pokémon Go!1 LECTURA

24 de junio de 2025

-

Guía del diagrama de flujo completo "Death Stranding 2"

"Death Stranding 2" es la secuela de Muerte Stranding 1. La línea de tiempo es 11 meses después de la primera generación. El protagonista sigue siendo Sam, y la historia girará a su alrededor. Esta vez, Sam aún necesita vincular diferentes lugares del mundo. Esta vez, la ubicación de la gran sección se encuentra en Australia, y también hay diferentes estilos para que los jugadores experimenten. Esta guía dará prioridad a completar el proceso de línea principal (con número de número), y complementará el proceso lateral si tiene tiempo en el futuro. La conferencia de prensa de la estrategia se publicará de acuerdo con el tiempo de lanzamiento oficial para evitar más spoilers. PD: Dado que el autor juega el modo de un solo jugador, básicamente no hay infraestructura (excepto que el sistema viene con él), los jugadores se refieren al siguiente1 LECTURA

24 de junio de 2025

-

Cómo funcionan las tapas de las botellas de oro en Pokémon Go, y cómo conseguirlas

Las tapas de las botellas son un artículo muy raro agregado a los juegos de Pokémon en Pokémon Sun and Moon, y después de muchos años, puedes tomar tapas de botella de oro en Pokémon Go. Estos artículos todavía son extremadamente raros en Mai1 LECTURA

24 de junio de 2025

-

Muerte Stranding 2 Historia Longitud - ¿Cuánto tiempo es?

¿Te preguntas cuánto tiempo dura la muerte 2: en la playa? Dependiendo de la dificultad elegida y el estilo de juego, puede variar mucho. La historia de Stranding 2 me llevó 50 horas para vencer a Casual (normal) dif1 LECTURA

23 de junio de 2025

También te puede interesar

Aplicaciones de alta calidad

-

SHAREit Lite - Compartir archivos rápidamente

SHAREit Lite - Compartir archivos rápidamente

4.3

Productividad

apk

4.3

CONSEGUIR -

Hermit — Navegador de aplicaciones Lite

Hermit — Navegador de aplicaciones Lite

4.4

Productividad

apk

4.4

CONSEGUIR -

Microsoft Outlook

Microsoft Outlook

4.4

Productividad

apk

4.4

CONSEGUIR -

Seguridad móvil y antivirus

Seguridad móvil y antivirus

4.5

Productividad

apk

4.5

CONSEGUIR -

Vitran Gas HP

Vitran Gas HP

4.1

Productividad

apk

4.1

CONSEGUIR -

Oficina estrella

Oficina estrella

Productividad

XAPK

CONSEGUIR

Mismo desarrollador

-

PHG-PMG

PHG-PMG

0

Productividad

APK

0

CONSEGUIR -

MUV HRT (Todos)

MUV HRT (Todos)

0

Productividad

APK

0

CONSEGUIR -

yodoo

yodoo

Productividad

XAPK

CONSEGUIR -

Operaciones Maxxton

Operaciones Maxxton

0

Productividad

APK

0

CONSEGUIR -

My Robi: ofertas, uso y más

My Robi: ofertas, uso y más

5

Productividad

APK

5

CONSEGUIR -

Costo eléctrico

Costo eléctrico

4.5

Productividad

APK

4.5

CONSEGUIR